A01:2025 – Control defectuos al accesului

Broken Access Control

Controlul defectuos al accesului rămâne pe poziția #1 în OWASP 2025. Se referă la situațiile în care restricțiile privind acțiunile utilizatorilor nu sunt aplicate corespunzător. Atacatorii pot exploata aceste defecte pentru a accesa neautorizat funcționalități și date, conturi de utilizatori, fișiere sensibile, sau pentru a modifica drepturile de acces ale utilizatorilor.

100% din aplicațiile testate aveau o formă de control defectuos al accesului. O rată medie de incidență de 3,73% este înregistrată în testarea realității. Categoriile CWE-relationate notable includ: CWE-200, CWE-201, CWE-918 (SSRF), și CWE-352 (CSRF).

1. Manipularea URL-urilor (IDOR - Insecure Direct Object References)

https://example.com/cont/vizualizare?id=123

Un atacator poate modifica parametrul "id" pentru a accesa conturile altor utilizatori.

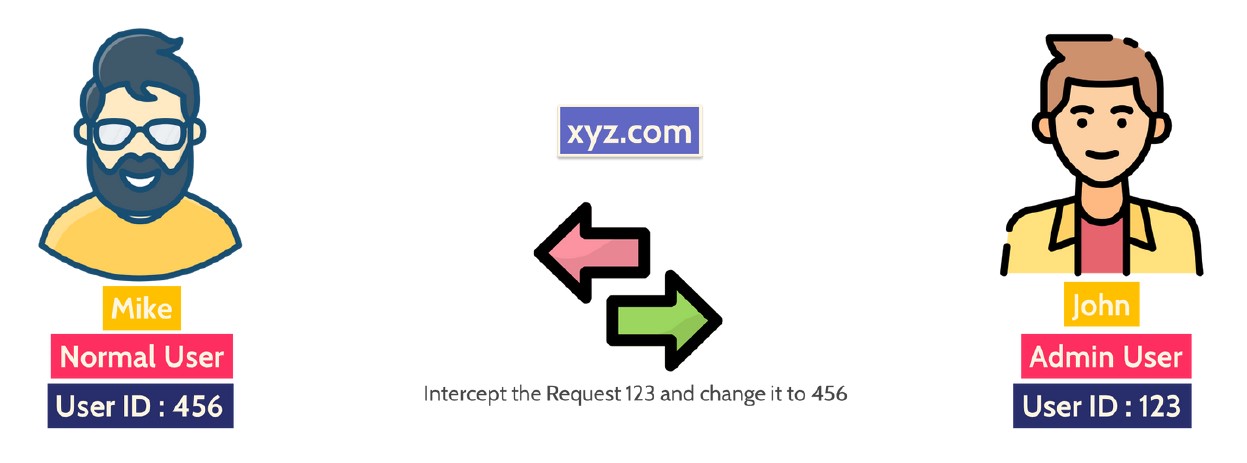

2. Escaladarea privilegiilor

Un utilizator obișnuit poate accesa funcționalități administrative prin modificarea parametrilor din cereri sau prin navigarea directă la URL-uri administrative.

3. Bypass-ul verificărilor de acces

POST /api/articol/sterge HTTP/1.1

Host: example.com

Cookie: session=abc123

Content-Type: application/json

{id: 567}

Aplicația nu verifică dacă utilizatorul autentificat are dreptul de a șterge articolul cu ID-ul specificat.

4. Metode HTTP nepermise

Aplicația permite utilizarea metodelor PUT sau DELETE pentru endpoint-uri care ar trebui să permită doar GET sau POST.

5. SSRF (Server-Side Request Forgery)

GET /api/proxy?url=http://internal-admin-panel:8080/admin

Un atacator forțează serverul să efectueze cereri către servicii interne ne-authenticate, accesând astfel date administrative sau efectuând operații privilegiate.

6. Path Traversal / Directory Traversal

GET /download?file=../../../../etc/passwd

Un atacator navighează în afara directoarei intenționate pentru a accesa fișiere sensibile cum ar fi parole, configurații sau date arhivate.